MS Windows 利用 wscript 啟動的隨身碟病毒之解法

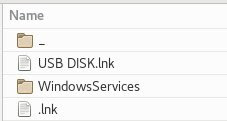

若在 Windows 環境下,隨身碟突然出現 _ 的資料夾,並且資料全隱藏,只發現 .lnk 或是 USB DISK.lnk (ps. ${Device_name} )之捷徑檔,此時使用者要注意已經中了利用 VB scripts 做成的隨身碟病毒了。

主機中毒狀態:

利用 taskmgr.exe 開啟工作管理員,會發現有兩個 wscript.exe執行中,

主要是執行 C:\>%USERPROFILE%\AppData\Roaming\WindowsServices (就是User個人資料夾內的隱藏資料夾 Roaming) 內的

helper.vbs

installer.vbs

此感染路徑與一般感染 Local 隱藏資料夾不同。

故先從 taskmgr.exe 管理內,先停止所有 wscript.exe的執行,接著試著刪除上述資料夾內的 helper.vbs 與 installer.vbs。

再使用 msconfig.exe 介面,來觀察開機啟動載入的程式,可以看到會有 helper.vbs ,在開機時就被載入,路徑位置為 C:\>%USERPROFILE%\AppData\Roaming\WindowsServices

先取消勾選,來停止開機載入執行之行為。

重開機後,再利用 taskmgr.exe 檢測是否有wscript.exe執行。

隨身碟已中毒之處理方面:

利用其他Linux live cd 或是 window PE,可以發現隨身碟內有 .lnk 等檔案,並且包含 WindowsServices 資料夾,資料夾內有

helper.vbs

installer.vbs

movemenoreg.vbs

WindowsServices.exe # 研究 .vbs 裡面的code,還有這個執行檔,但可能被 AntiVirus 的 App 清除。

(圖一) 並且使用者原有的資料與資料夾,皆會被移至 _ 資料夾,並隱藏。(圖二)

(圖一)

(圖二)

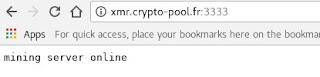

1. 簡單分析結果,似乎會接觸到 一個網址

xmr.crypto-pool.fr:3333

對應的是

163-172-226-114.rev.poneytelecom.eu ( 163.172.226.114 )

在 helper.vbs 內參數如下

sParams = "-o stratum+tcp://xmr.crypto-pool.fr:3333 -u 42Damq6yzG5JteZ3wxZNkuKj6onDw9T27QoPxeBpv8ira5s7cZLS2Yz7KqwRD6ok4bjYp6PWkAiJMKjuQXo3wUh8PJ8JFwE -p x -lowcpu 2 -dbg -1"

2.建議檢查 %AppData%

在 movemenoreg.vbs 內參數

AppData = ws.ExpandEnvironmentStrings("%AppData%")

DestFolder = AppData & Target

SourceFolder = strFolder

3. 感染隨身碟的參數

installer.vbs 參數

'Checking for USB instance

Set objWMIService = GetObject("winmgmts:\\" & strComputer & "\root\cimv2")

Set colEvents = objWMIService.ExecNotificationQuery ("SELECT * FROM __InstanceOperationEvent WITHIN 1 WHERE " & "TargetInstance ISA 'Win32_LogicalDisk'")

Set objWinMgmt = GetObject("WinMgmts:Root\Cimv2")

-------------------------------------------------------------------------------------------------

此時記得將 _ 資料夾內的檔案與資料夾,在 live cd 的作業系統 (如windows PE),先解除檔案隱藏( cmd -> atttrib -H),並移出隨身碟,並刪除隨身碟內的 .lnk 與 WindowsServices後,便可移動原本的資料至隨身碟內。

請注意若有搭配 autorun.inf 的變異型,記得要先排除自動跳出執行的視窗,或是用 UNIX-like(Linux, BSD)的 live CD來解除。

movemenoreg.vbs 片段

(圖三)

helper.vbs 片段

(圖四)

installer.vbs 片段

(圖五)

連http過去確實有架 http server(圖六),利用nmap 可顯示該 server 的開放埠(圖七),再來就開始反攻吧,看來也是個浮動靶IP

(圖六)

(圖七)

主機中毒狀態:

利用 taskmgr.exe 開啟工作管理員,會發現有兩個 wscript.exe執行中,

主要是執行 C:\>%USERPROFILE%\AppData\Roaming\WindowsServices (就是User個人資料夾內的隱藏資料夾 Roaming) 內的

helper.vbs

installer.vbs

此感染路徑與一般感染 Local 隱藏資料夾不同。

故先從 taskmgr.exe 管理內,先停止所有 wscript.exe的執行,接著試著刪除上述資料夾內的 helper.vbs 與 installer.vbs。

再使用 msconfig.exe 介面,來觀察開機啟動載入的程式,可以看到會有 helper.vbs ,在開機時就被載入,路徑位置為 C:\>%USERPROFILE%\AppData\Roaming\WindowsServices

先取消勾選,來停止開機載入執行之行為。

重開機後,再利用 taskmgr.exe 檢測是否有wscript.exe執行。

隨身碟已中毒之處理方面:

利用其他Linux live cd 或是 window PE,可以發現隨身碟內有 .lnk 等檔案,並且包含 WindowsServices 資料夾,資料夾內有

helper.vbs

installer.vbs

movemenoreg.vbs

WindowsServices.exe # 研究 .vbs 裡面的code,還有這個執行檔,但可能被 AntiVirus 的 App 清除。

(圖一) 並且使用者原有的資料與資料夾,皆會被移至 _ 資料夾,並隱藏。(圖二)

(圖一)

(圖二)

1. 簡單分析結果,似乎會接觸到 一個網址

xmr.crypto-pool.fr:3333

對應的是

163-172-226-114.rev.poneytelecom.eu ( 163.172.226.114 )

在 helper.vbs 內參數如下

sParams = "-o stratum+tcp://xmr.crypto-pool.fr:3333 -u 42Damq6yzG5JteZ3wxZNkuKj6onDw9T27QoPxeBpv8ira5s7cZLS2Yz7KqwRD6ok4bjYp6PWkAiJMKjuQXo3wUh8PJ8JFwE -p x -lowcpu 2 -dbg -1"

2.建議檢查 %AppData%

在 movemenoreg.vbs 內參數

AppData = ws.ExpandEnvironmentStrings("%AppData%")

DestFolder = AppData & Target

SourceFolder = strFolder

3. 感染隨身碟的參數

installer.vbs 參數

'Checking for USB instance

Set objWMIService = GetObject("winmgmts:\\" & strComputer & "\root\cimv2")

Set colEvents = objWMIService.ExecNotificationQuery ("SELECT * FROM __InstanceOperationEvent WITHIN 1 WHERE " & "TargetInstance ISA 'Win32_LogicalDisk'")

Set objWinMgmt = GetObject("WinMgmts:Root\Cimv2")

-------------------------------------------------------------------------------------------------

此時記得將 _ 資料夾內的檔案與資料夾,在 live cd 的作業系統 (如windows PE),先解除檔案隱藏( cmd -> atttrib -H),並移出隨身碟,並刪除隨身碟內的 .lnk 與 WindowsServices後,便可移動原本的資料至隨身碟內。

請注意若有搭配 autorun.inf 的變異型,記得要先排除自動跳出執行的視窗,或是用 UNIX-like(Linux, BSD)的 live CD來解除。

movemenoreg.vbs 片段

(圖三)

helper.vbs 片段

(圖四)

installer.vbs 片段

(圖五)

連http過去確實有架 http server(圖六),利用nmap 可顯示該 server 的開放埠(圖七),再來就開始反攻吧,看來也是個浮動靶IP

(圖六)

(圖七)